في عصر التكنولوجيا المتقدمة والذكاء الاصطناعي، تظهر تهديدات جديدة تتطلب منا الحذر واليقظة. من بين هذه التهديدات هو كيفية استغلال الصور الرقمية كوسيلة لشن هجمات إلكترونية باستخدام وكلاء الذكاء الاصطناعي. هذا المقال يستعرض دراسة حديثة من جامعة أكسفورد تتناول هذه القضية المهمة.

الذكاء الاصطناعي: من الدردشة إلى الفعل

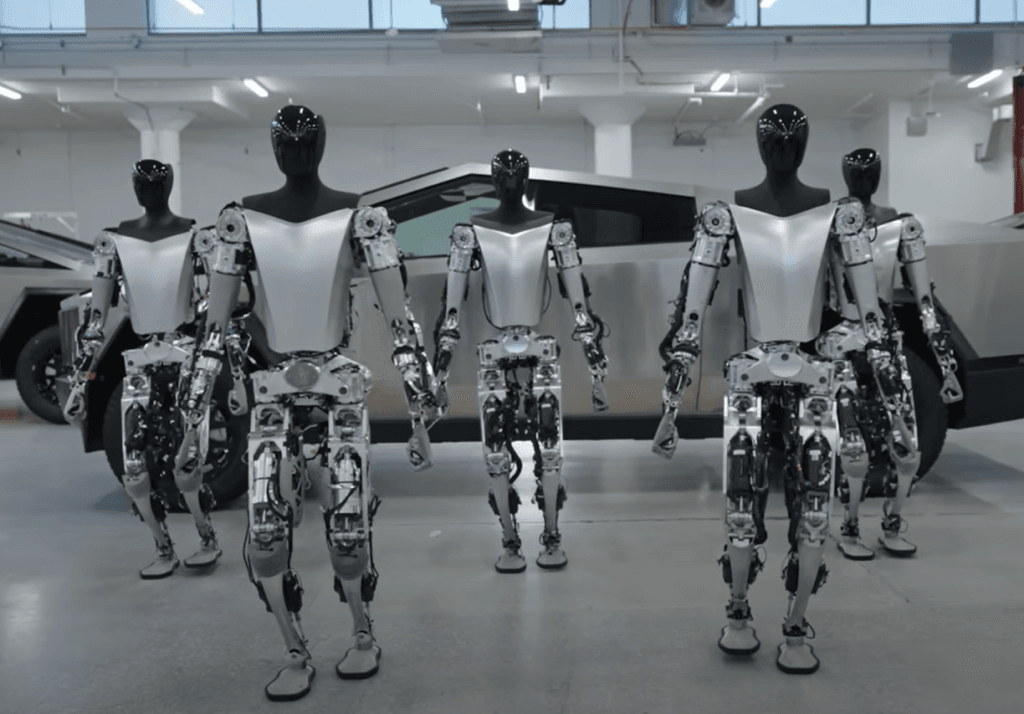

في ظل التطور السريع للذكاء الاصطناعي، انتقلنا من مرحلة الروبوتات الحوارية التي تجيب على الأسئلة إلى وكلاء الذكاء الاصطناعي الذين يمكنهم تنفيذ الأوامر مباشرة. فبينما يمكن للروبوتات الحوارية إرشادك حول كيفية تغيير إطار السيارة، يمكن لوكلاء الذكاء الاصطناعي تنفيذ هذه المهمة بأنفسهم.

لكن هذه القدرة على تنفيذ الأوامر تتطلب الوصول الكامل إلى جهاز الكمبيوتر، مما يفتح الباب أمام تهديدات جديدة إذا تعرضت هذه الوكلاء للاختراق. فإذا تم اختراق الوكيل، فقد يتمكن المخترقون من الوصول إلى بياناتك الشخصية أو حتى تدميرها.

تأثير الصور الرقمية على وكلاء الذكاء الاصطناعي

أظهرت دراسة حديثة أن الصور الرقمية، مثل خلفيات الشاشة أو الإعلانات، يمكن أن تحتوي على رسائل مخفية غير مرئية للعين البشرية، لكنها قادرة على توجيه وكلاء الذكاء الاصطناعي لتنفيذ أوامر ضارة. يمكن لهذه الرسائل المخفية أن تتسبب في إعادة نشر الصور التي تحتويها على وسائل التواصل الاجتماعي أو حتى إرسال كلمات المرور الخاصة بك إلى جهات خارجية.

تستند هذه الهجمات إلى كيفية معالجة وكلاء الذكاء الاصطناعي للبيانات البصرية، حيث يمكن تعديل بعض البيكسلات في الصور لتوجيه الوكلاء لتنفيذ أوامر معينة دون علم المستخدم.

كيف يتم استغلال الصور الرقمية؟

تتمثل الخطورة في أن الصور المعدلة تبدو طبيعية تمامًا للعين البشرية، لكنها تحتوي على بيكسلات معدلة بشكل طفيف. هذه التعديلات الصغيرة يمكن أن تغير الطريقة التي يفسر بها النظام البياني البيانات، مما يجعله يرى الأوامر الخفية بدلاً من الصورة الأصلية.

يمكن للوكلاء الذين يعتمدون على نماذج مفتوحة المصدر أن يكونوا أكثر عرضة لهذه الهجمات، حيث يمكن للمهاجمين دراسة كيفية معالجة هذه النماذج للبيانات البصرية وتطوير هجمات متقدمة تستهدفها.

كيفية حماية الأنظمة من هذه التهديدات

تهدف الدراسة إلى توعية المطورين بضرورة اتخاذ تدابير حماية ضد هذه الأنواع من الهجمات قبل أن تصبح وكلاء الذكاء الاصطناعي شائعة الاستخدام. يقترح الباحثون تطوير آليات دفاعية يمكنها تعزيز أمان هذه الوكلاء وجعلها قادرة على حماية نفسها من الأوامر الخفية المدمجة في الصور.

بالإضافة إلى ذلك، يجب على الشركات التي تعتمد على نماذج مغلقة المصدر أن تكون حذرة أيضًا، لأن التعتيم على كيفية عمل الأنظمة لا يعني أنها محصنة ضد الهجمات.

الخاتمة

في الختام، يتضح أن التطور في تقنيات الذكاء الاصطناعي يأتي بتحديات جديدة تتطلب منا أن نكون يقظين ومستعدين لحماية بياناتنا وأنظمتنا من التهديدات المحتملة. يجب على المطورين والمستخدمين على حد سواء أن يكونوا على دراية بكيفية استغلال الصور الرقمية كوسيلة لشن هجمات إلكترونية، وأن يعملوا معًا لتطوير تقنيات أكثر أمانًا وفعالية.